Azure Stack HCI 출시

2021. 9. 3. 11:36저희 로버무트(주)는 전용 장비를 통해 Microsoft의 Azure Stack HCI를 구성하는 서비스를 출시하였습니다.

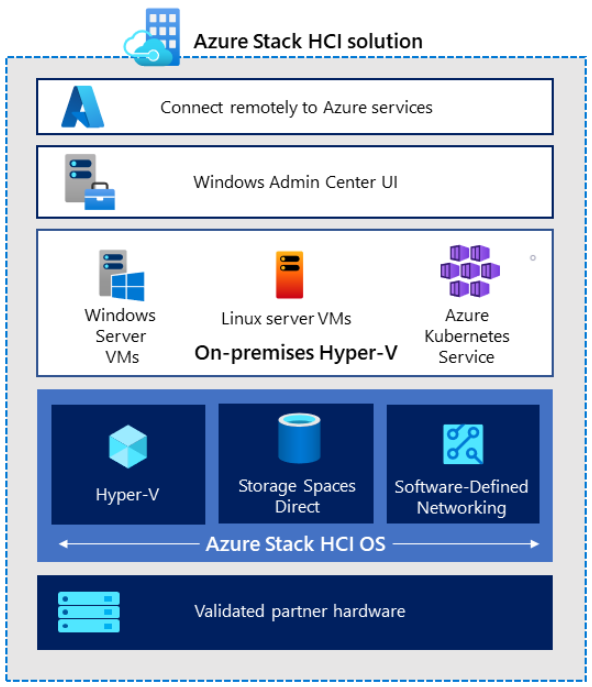

Microsoft Azure Stack HCI는 기존 컴퓨팅 및 스토리지, 네트워크를 하나의 클러스터에 통합한 가상화 시스템인 HCI를 Microsoft의 Public Cloud인 Azure와 연동하여 운영하고, Azure Backup 및 Site Recovery 등의 Azure에서 제공하는 추가적인 기능을 활용할 수 있으며, Software Defined Network(SDN) 기능도 제공합니다.

간단하게 설명 드리자면, 기존의 저희 HCI 솔루션과 Microsoft Azure가 합쳐진 솔루션 입니다.

우선, Azure Stack HCI 기본적으로 4대의 서버를 통해 제공되며, Needs에 따라 확장이 가능한데 구성에 필요한 서버는 아래와 같이 2가지 방식으로 진행이 가능합니다.

- 로버무트(주)의 전용장비를 사용하여 Azure Stack HCI를 구성.

- 기존 보유하고 계신 서버를 재사용 또는 현대화(Modernize) 하여 Azure Stack HCI를 구성.

각 서버는 10Gbps 이상의 Network으로 연결되어 Cluster 및 Storage 에 대한 트래픽을 주고 받으며, 분리된 Network를 통해 서비스 네트워크를 구현 합니다.

관리는 별도의 License가 필요하지 않은 Microsoft의 Admin Center를 통해 통합 관리를 하고, Microsoft Azure를 통해 Monitoring 할 수 있습니다.

Azure Stack HCI는 물리서버에 설치되는 OS에 대한 License 구매가 필요하지 않으며, Azure 구독 방식을 통해 물리서버의 Core 당, 월 $10 (USD) 금액으로 청구 됩니다.

Azure Stack HCI의 특장점

- Azure를 통한 월 과금 방식으로 OS에 대한 초기 License 구매 비용이 필요 없습니다.

- Azure에서 제공하는 Monitoring 및 Site Recovery 등의 기능을 활용하며, Hybrid Cloud 환경을 구현할 수 있습니다.

- 각 서버에 Disk를 추가하거나 Server를 추가하는 것으로 시스템 규모를 손쉽게 확장할 수 있습니다.

- Azure 또는 Admin Center를 통해 최적화된 관리 인터페이스로 효율적인 운영 관리를 제공 합니다

컨설팅 서비스

로버무트㈜의 IT 컨설팅 서비스는 고객의 IT 환경과 필요 사항을 분석하여 최적의 솔루션을 제안하고, Azure Stack HCI 시스템의 설계, 구축, 지원에 대한 전문적인 관리를 제공합니다.

영업 문의

- E-Mail : tech@rovermoot.co.kr

- Phone : 02-717-9431