ISO 디스크 이미지 파일을 통해 배포되는 MAGNIBER 랜섬웨어 이슈

2023. 2. 2. 17:01

Magniber라는 랜섬웨어는 Cerber의 후속 랜섬웨어로 2017년부터 존재해 왔으며, 과거에는 특정 국가만을 대상으로 공격했습니다. 이후 대상을 넓혀 JavaScript부터 아카이브 파일, 최근에는 Microsoft 소프트웨어 설치 프로그램(msi) 파일 및 ISO 이미지에 이르기까지 다양한 형식으로 배포가 되고 있습니다. 변하지 않은 점은 여전히 소프트웨어 보안 업데이트를 가장하여 피해자를 유인하고 공격한다는 것입니다.

감염주기 :

랜섬웨어 설치 프로그램은 광 디스크 이미지 또는 ISO 형식의 가짜 Windows Update 파일로 도착합니다.

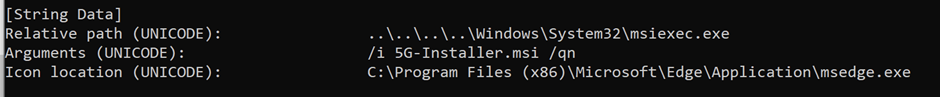

ISO 내에는 다음 파일 이름을 사용할 수 있는 두 개의 파일이 있습니다.

- 5G offer.LNK

- 5G-installer. MSI

LNK 파일은 msiexe.exe를 사용하여 MSI 파일을 로드하기 위한 포인터 역할을 하는 Windows 바로 가기 파일입니다.

Windows 설치 프로그램 파일(MSI)은 다음 파일 속성을 사용합니다.

실행 후 다음 설치 진행률 창이 나타납니다. 참조된 Knowledge Base 코드(KB5023921)는 존재하지 않으며, 완전히 구성되어 있습니다.

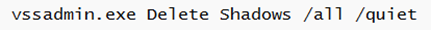

실행 시 가장 먼저 다음 명령을 통해 볼륨 섀도우 복사본을 삭제한 후 암호화를 진행합니다.

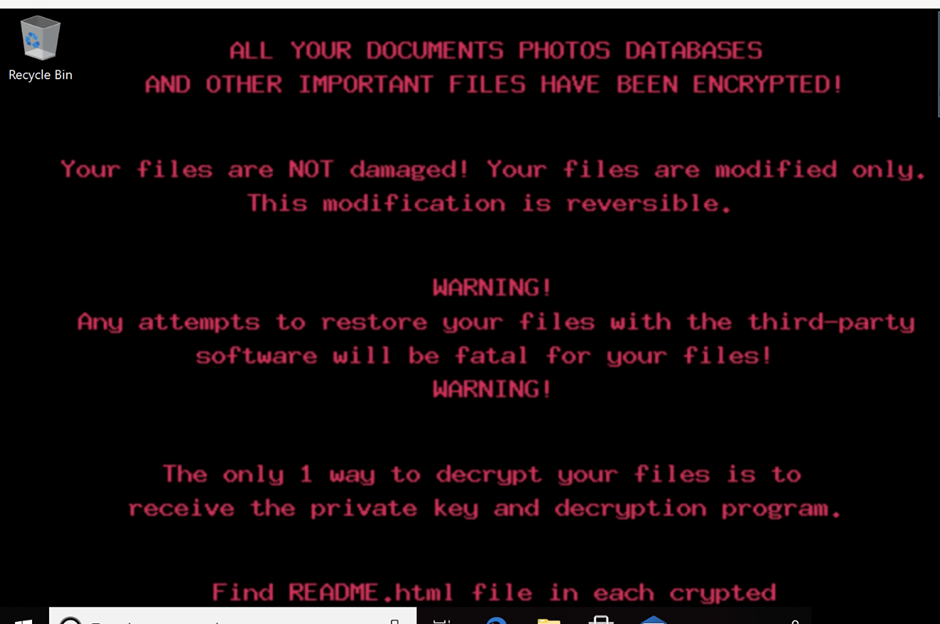

감염이 성공하면 바탕 화면 배경이 변경됩니다.

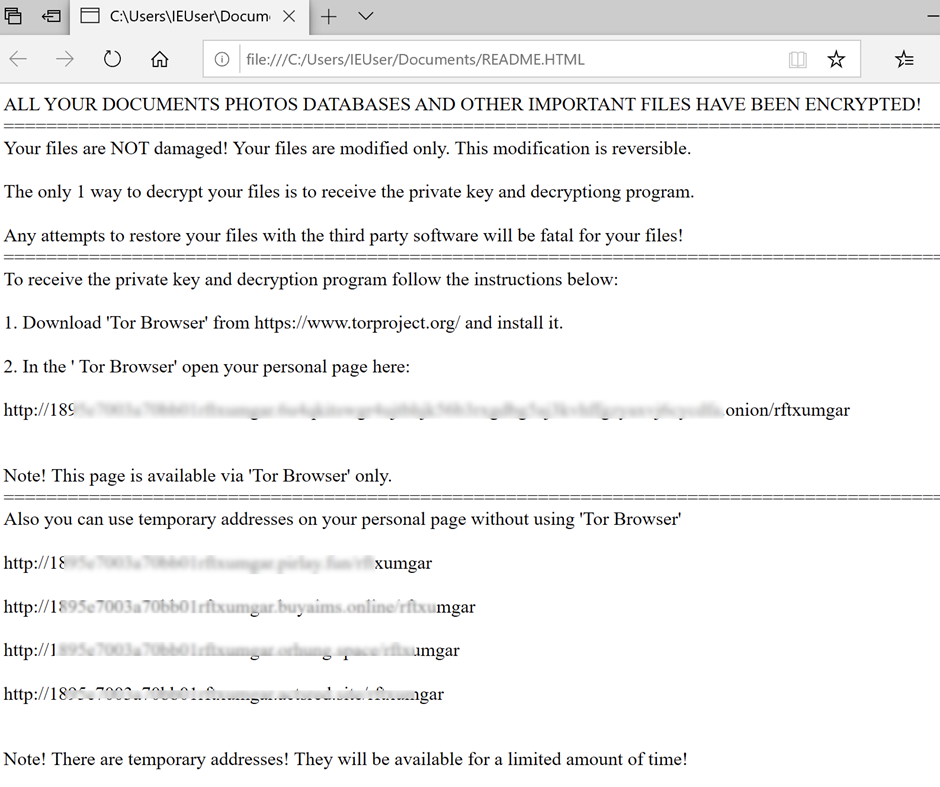

암호화된 파일이 있는 모든 디렉토리에 있는 readme.html은 피해자의 파일을 검색하는 방법에 대한 지침을 보여줍니다.

랜섬웨어 감염 방지를 위해 사용자는 발신인이 부정확한 메일 확인 및 프로그램 불법 다운로드를 지양하고, 의심스러운 첨부파일은 바로 삭제하여 데이터를 보호해야 합니다.