방화벽의 서버 복호화 기능 소개

2023. 4. 6. 15:34일반적으로 기업 네트워크 환경에서 외/내부 통신 간에 랜섬웨어 및 멀웨어 방어나 Application제어 등의 보안정책을 적용하기 위해 방화벽의 Sandbox와 Anti-Virus 및 IPS 등의 보안 기능을 적용을 합니다.

다만, 기본적인 구성으로는 HTTP를 포함한 암호화되지 않은 프로토콜에 대해서만 탐지와 차단을 하기에 일부 고객사에서는 Client 복호화를 활용해 HTTP 뿐만 아니라 HTTPS 내의 악의적인 공격 또는 멀웨어를 탐지하고 방어합니다.

오늘 소개해 드리는 서버 복호화 기능은 외부 사용자가 방화벽 내부의 메일서버 또는 웹서버 등의 HTTPS 기반의 서버로 접속하는 경우에 암호화된 HTTPS 트래픽을 복호화하여 검사하는데 사용됩니다.

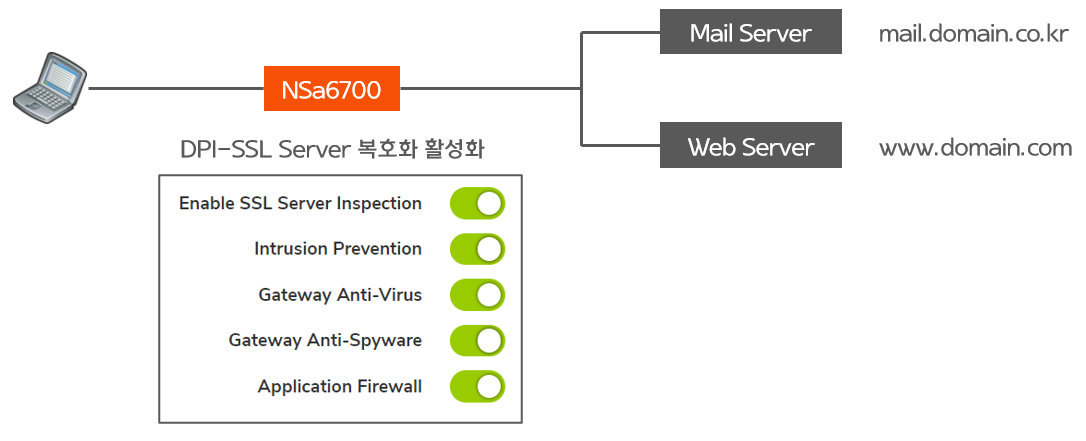

예를 들자면, 아래와 같은 환경에서 Client가 Mail Server에 웹접속을 하여 멀웨어 파일을 첨부한다면, 암호화된 HTTPS 트랙픽을 복호화 처리한 후에 보안 정책을 적용 받아 첨부 시도가 차단됩니다.

서버 접속 시의 HTTPS 트래픽 복호화 간에 적용할 수 있는 보안 기능들은 아래와 같습니다.

- IPS(침입차단서비스)

- Anti-Virus

- Anti-Spyware

- Application Firewall

중소규모의 일반적인 네트워크 환경에서 이러한 복호화 기능을 통해 HTTPS 트래픽에 보안 정책을 적용하는 곳은 그렇게 많지 않습니다.

하지만, 오래 전부터 인터넷 트래픽의 80% 이상은 HTTPS 이며, 나머지 20%도 안되는 HTTP 에만 보안정책을 적용하는 것은 굉장히 큰 Hole 이고 효율적이지 않습니다.

오늘 소개해 드린 Server 복호화 외에도 Client 복호화 또한 회사의 네트워크 환경에 적용해 보시기를 바랍니다.

영업 문의

- E-Mail : tech@rovermoot.co.kr

- Phone : 02-717-9431