PDF 파일 내의 악의적인 문서가 REMCOS RAT를 전송하는 이슈

2022. 7. 22. 11:57

최근 이메일 첨부파일로 제공되는 PDF 파일 내의 악의적인 문서가 REMCOS RAT를 전송하는 것이 확인되었습니다.

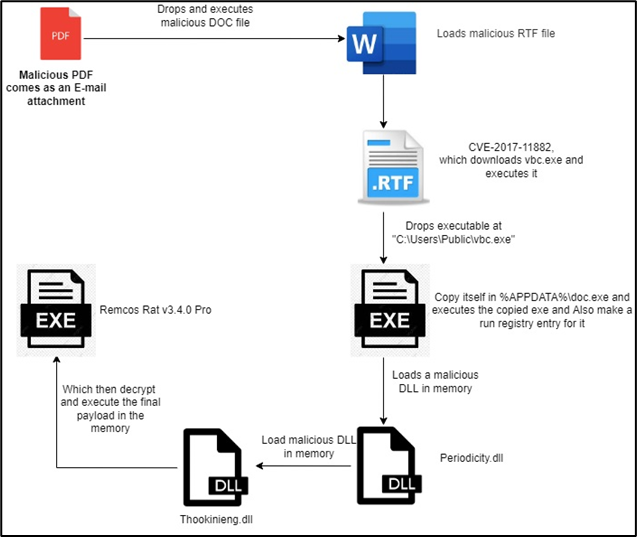

감염 주기:

해당 PDF 파일에는 %temp% 폴더에서 삭제되어 실행되는 악의적인 내장 문서 파일이 있습니다. PDF 파일에는 Open Action 태그가 있으며 PDF에 내장된 JavaScript로 설정됩니다.

PDF 파일을 열면 스크립트가 실행되며, 내장된 DOC 파일 이름은 "has been verified. However PDF, SVG, xlsx, .docx" 입니다.

DOC 파일에는 RTF 파일인 외부 URL에 대한 참조가 있습니다. 최종 리디렉션 된 URL은 "hxxp://45[.]85[.]190[.]156/receipt/290.doc"인 "hxxps://shortener[.]vc/fSpur"에서 RTF 파일을 로드합니다.

이 RTF 파일에는 "C:\Users\Public\vbc.exe"에서 .Net 실행 파일을 추가로 다운로드하고 실행하여 악용하는 CVE-2017-11882가 포함되어 있습니다.

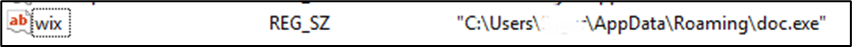

.Net 실행 파일 'vbc.exe'는 %APPDATA%에 'doc.exe'로 자신의 복사본을 만들고, 'wix'로 RUN 레지스트리 항목을 만듭니다. 그런 다음 doc.exe를 실행합니다.

.Net 실행 파일에는 '_22'라는 이름의 'AppPropsLib.Documents.resources' 리소스 개체에 압축된 .Net DLL 파일이 있습니다.

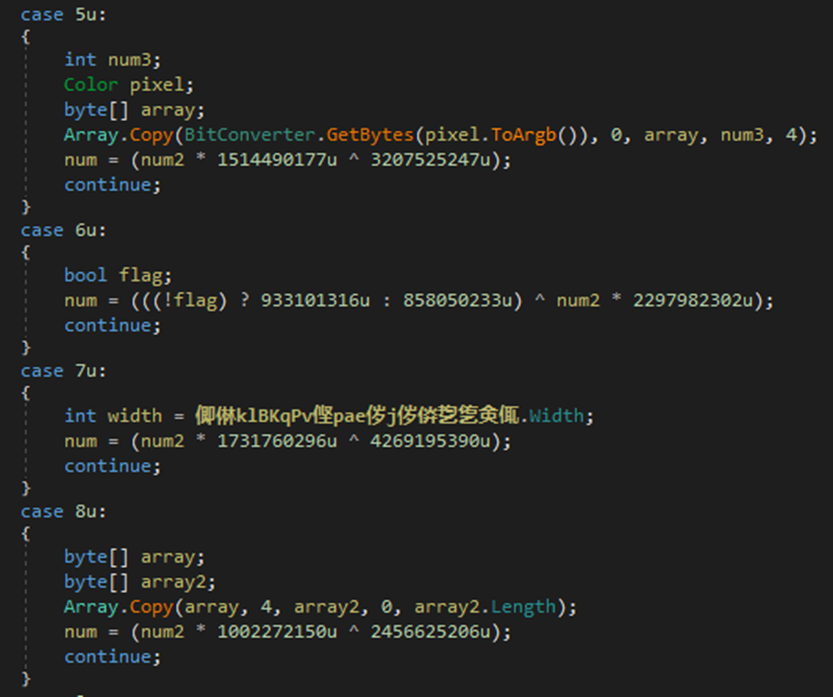

리소스의 압축을 풀고 메모리에 난독화 된 DLL(DLL의 내부 이름은 Periodicity.dll)을 로드하여 두 번째 내보내기를 호출하고 "53746963417949627179496E69745970655697A65", "7157624F" 및 "AppSlib"라는 3개의 문자열 인수를 전달합니다.

첫 번째 인수는 doc.exe 리소스에 있는 다른 비트맵 객체의 "StaticArrayInitTypeSize"(16진수 형식으로 전달됨) 이름이고, 두 번째 인수는 복호화 키 "qWbO"(16진수 형식으로 전달됨) 이름이며, 세 번째 인수는 doc.exe 리소스 이름입니다.

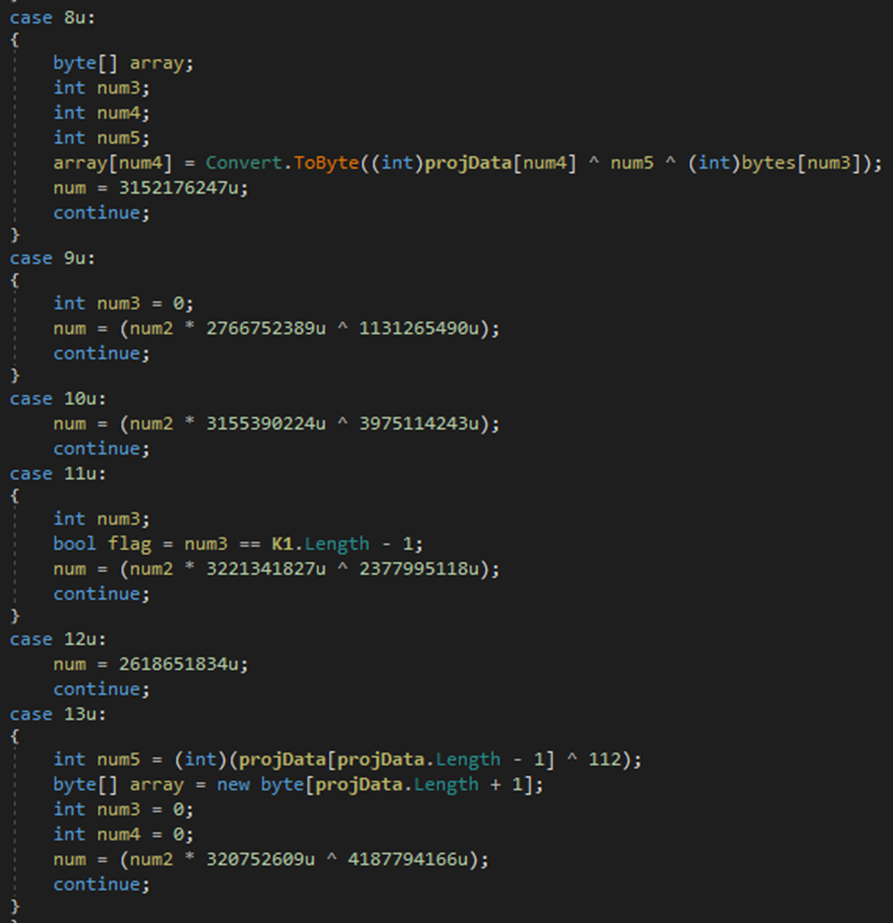

그런 다음 Periodicity.dll은 doc.exe에 있는 비트맵 리소스를 로드하고, 배열 내의 모든 픽셀에 대한 ARGB 값을 추출합니다. 그런 다음 첫 번째 픽셀 ARGB 값에서 암호화된 데이터 크기를 가져와 암호화된 데이터를 다른 배열로 복사한 다음, 인수로 전달된 키와 암호화된 데이터 배열의 마지막 바이트를 사용하여 암호 해독을 시작합니다.

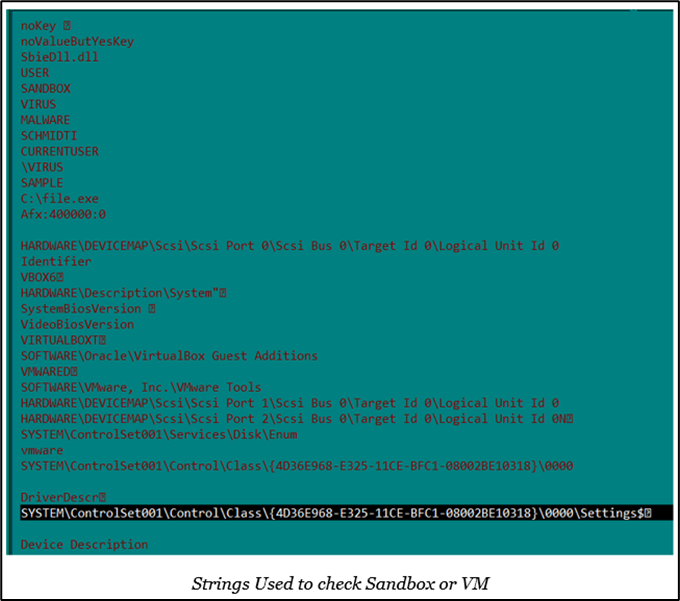

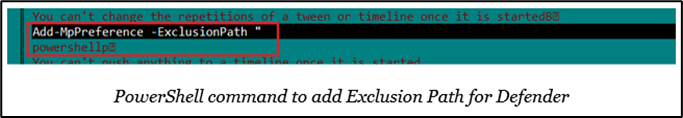

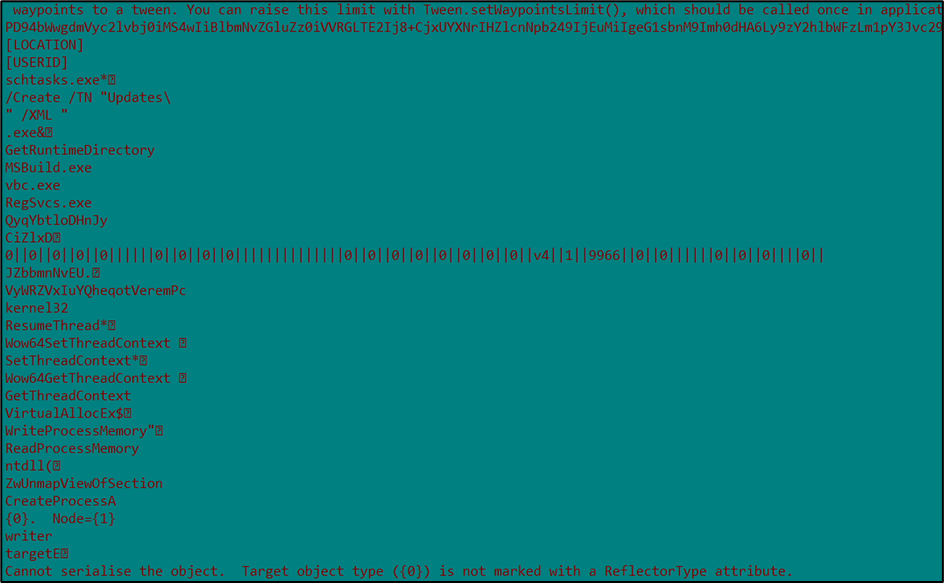

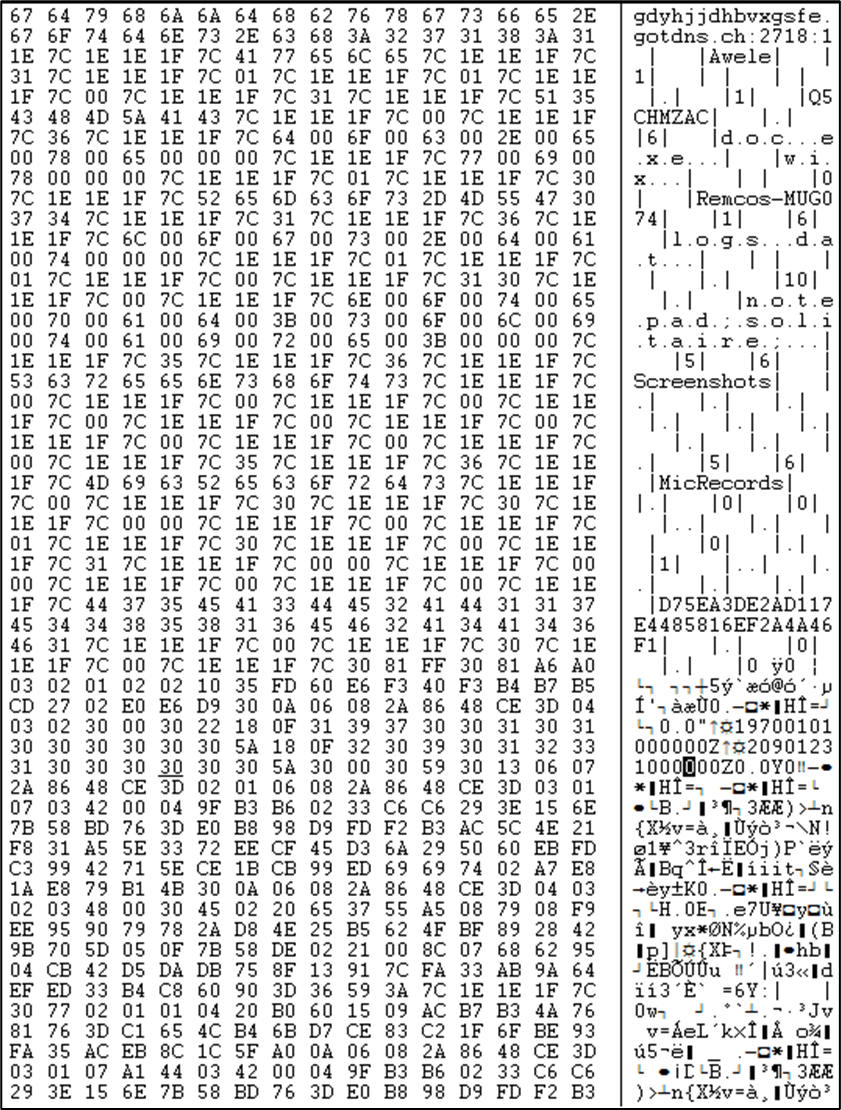

해독된 데이터는 내부 이름이 Thookinieng.dll인 고도로 난독화 된 .Net DLL 파일입니다. .Net DLL에는 암호화된 리소스가 있으며 그중 하나가 REMCOS RAT입니다. 복호화된 데이터에는 몇 가지 흥미로운 문자열이 있습니다.

REMCOS는 'settings'라는 이름의 리소스에 구성 정보를 유지합니다. 첫 번째 바이트는 RC4 키 사이즈를 나타내고 이어서 RC4 키를 나타내고 그 뒤에 암호화된 구성 정보가 표시됩니다.

REMCOS Rat 페이로드 버전은 'v3.4.0 Pro'이며, 리소스에서 키를 읽고 설정 데이터를 복호화합니다. RC4 알고리즘에는 Command and Control(C&C) 서버의 IP 주소, 포트 번호, 패스워드, REMCOS 실행 파일의 이름 및 키 로깅 파일 이름 등이 포함됩니다.

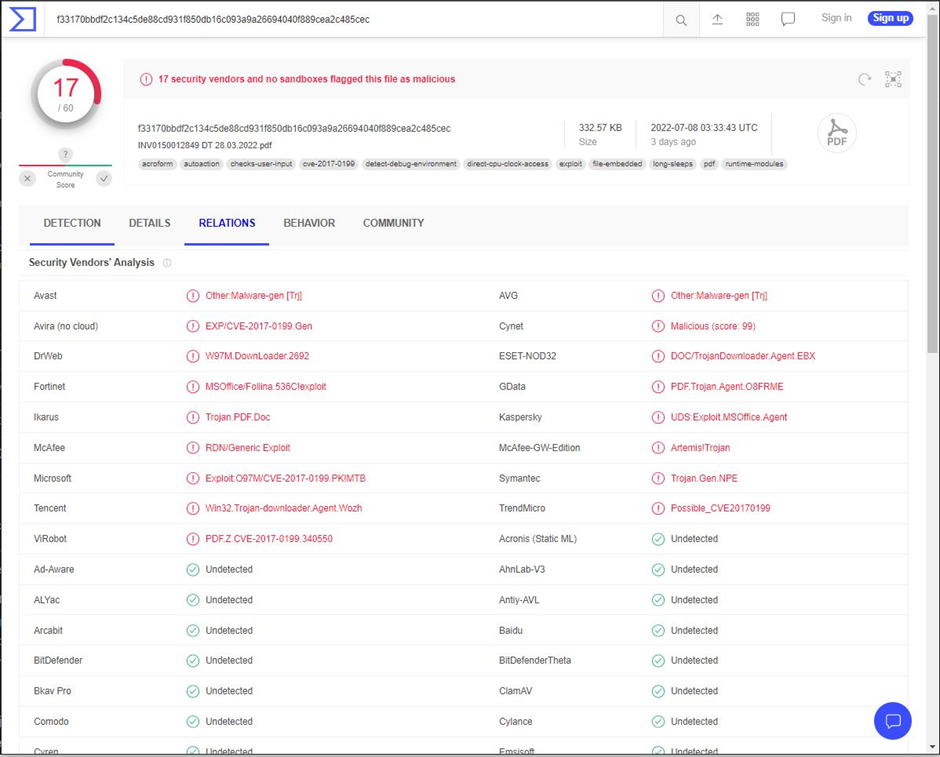

악의적인 PDF 해시 값 :

- f33170bbdf2c134c5de88cd931f850db16c093a9a26694040f889cea2c485cec

- 677011006f557a3c25befb217086f099708077c6d27e091e16be15f619fa9547

- 1f8a033bf8d5ab6d08b618980565c7f633985c154f5b8f6086f48b3d8304f906

- baa63cbb933cd6b69e18a9db664b95eb03902deb49767d94ab5b23322aeed650

- 3c29a03355bf0daea04e1c9f14523f71b88d839a3aab4ef52326f5632973d747

- d762702d22cbd585c26f778dd47cbb6807679f7a5b7e7b8eedb63676db0bcf71

이 파일은 널리 사용되는 위협 인텔리전스 공유 포털 VirusTotal의 일부 보안 공급업체에 의해 검출되었습니다. 이것은 다음과 같은 확산 가능성을 나타내고 있습니다.