BitPyLock 랜섬웨어 이슈

2022. 3. 15. 13:50

최근 BitPyLock 랜섬웨어의 변종이 발견되었습니다. BitPyLock 랜섬웨어는 스팸메일의 첨부파일이나 소프트웨어의 취약점 공격, 악성 사이트 등으로 사용자 PC를 감염시켜 장치를 암호화하기 전 개별 워크스테이션 대상이 아닌 로그인한 사용자가 액세스 권한이 있는 모든 네트워크 파일과 로컬 시스템의 파일을 암호화하고, 원본 파일을 공격자 서버로 전송합니다.

최근에 발견된 BitPyLock 랜섬웨어 변종은 사용자의 파일을 암호화하고 원본 파일을 공격자 서버로 전송한 후 금전적 요구를 하지만, 리버스 엔지니어링을 통해 암호 해독키를 쉽게 얻을 수 있습니다.

BitPyLock 변종 랜섬웨어에 감염되면 시스템의 파일이 암호화되지만, 대부분의 랜섬웨어와는 달리 파일 이름은 변경되지 않고 바탕화면에 다음 메시지가 표시됩니다.

해당 랜섬 노트에는 사용자 파일이 공격자 서버로 전송되었다고 언급되어 있지만, 랜섬웨어에 감염된 기간동안 관찰된 네트워크 트래픽은 확인되지 않았습니다.

또한, 레지스트리에 다음과 같은 키가 추가되었으며,

| l HKEY_CURRENT_USER\Software\Rnz ID “1” l HKEY_USERS\S-1-5-21-4236731928-1562650142-1211730654-1001\Software\Rnz ID “1” |

파일 시스템에는 다음과 같은 파일이 추가되었습니다.

| l %APPDATA%\Roaming\rnz.bin |

새로 생성된 ‘rnz.bin’ 파일 에는 아래와 같이 암호화된 파일 목록이 포함되어있습니다.

암호화된 각 파일의 내용 앞에는 “root”문자열이 아래와 같이 포함되어있습니다.

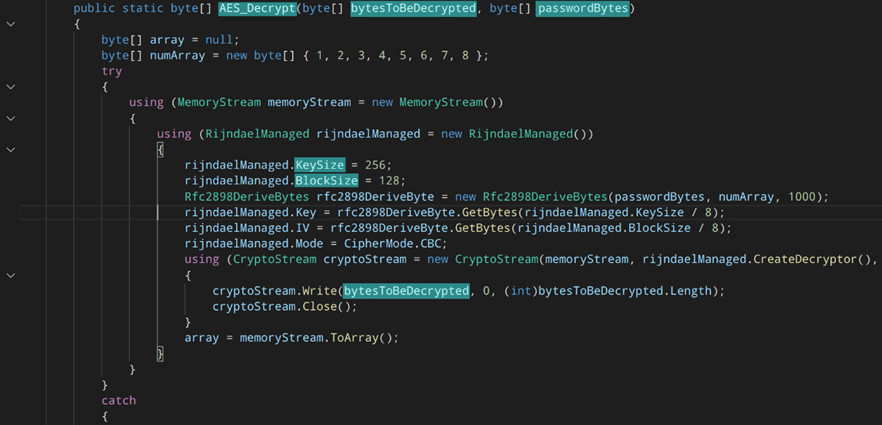

해당 랜섬웨어는 C#으로 작성되어있고, 디컴파일이 간단하며 암호화 및 암호 해독 기능은 아래 코드에서 쉽게 확인할 수 있습니다.

사용자 PC에 감염된 것을 표시하기 위해 레지스터리 키가 추가되어 있습니다.

또한, 암호 해독 키와 파일 형식도 해당 코드에서 확인 가능합니다.

해당 랜섬웨어에 감염되는 파일 형식은 "1ng", "1scp", "1v1", "31k", "3dm" 등 총 503개로 확인되었습니다.

위에서 확인되는 암호 해독 키 인 “Gt4vJ04kZ9bAe36A”를 바탕화면에 나타난 인터페이스에 입력하면 암호화된 모든 파일을 정상적인 파일로 변환할 수 있습니다.